Cyber Security – Kurz & Kompakt

- Cyber Security dreht sich um den Schutz von digitalen Systemen, Netzwerken und Daten vor Cyberangriffen durch Hacker.

- Cyber Sicherheit ist ein Teilbereich der Informationssicherheit und hat den Schutz der Gesamtheit der vernetzten Systeme im Fokus.

- Cyber Security beinhaltet unter anderem Netzwerk-, Anwendungs- und Informationssicherheit.

- Cyber Security und die dazugehörigen Maßnahmen stellen sicher, dass Unbefugte keinen Zugriff erhalten, die Daten geschützt und deine Mitarbeiter geschult sind.

- Mit Cyber Security schützt du dich vor Phishing, Malware, Ransomware, Insider-Bedrohungen und somit vor Datenklau, Erpressung und finanziellen Verlusten.

- Hacker sind meistens kriminell, politisch oder persönlich motiviert, wobei sie aufgrund ihrer Handlungen in verschiedene Kategorien eingeordnet werden können.

- Beim Thema Cyber Sicherheit steht auch der Mensch im Fokus, der zu diesem Thema sensibilisiert und weitergebildet werden muss.

Cyber Security – Was ist das?

Das Wort “cyber” meint zunächst, dass etwas das Internet betrifft oder sich darin befindet. Die Cyber Sicherheit dreht sich um das Vorgehen, Netzwerke, Systeme oder auch Programme vor digitalen Angriffen zu schützen.

Was muss man über Cyber Security wissen?

Cyber Security umfasst ein breites Spektrum an Maßnahmen und Konzepten, um digitale Systeme, Netzwerke und Daten vor Cyberangriffen zu schützenvor Cyberangriffen zu schützen. Dazu gehören das Verständnis für verschiedene Arten von Cyberbedrohungen wie Malware, Phishing und Ransomware, die Implementierung von Sicherheitslösungen wie Firewalls, Antivirus-Software und starke Passwörter, sowie ein hohes Sicherheitsbewusstsein im Umgang mit E-Mails, Links und persönlichen Daten.

Zudem ist die Kenntnis geltender Gesetze und Vorschriften im Bereich Cyber Security wichtig, ebenso wie ein effektives Krisenmanagement im Falle eines Cyberangriffs. Regelmäßige Schulungen und Updates sind unerlässlich, um mit den sich ständig weiterentwickelnden Bedrohungen Schritt zu halten und die Sicherheit zu gewährleisten.

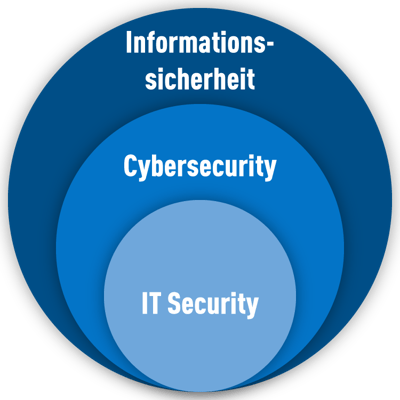

Cyber Sicherheit vs. Informationssicherheit

Cyber Sicherheit und IT-Sicherheit werden begrifflich oft synonym verwendet, dabei decken sie aber verschiedene Aspekte technologischer Sicherheit ab.

Grundlage bzw. Fundament der Datenintegrität ist zunächst die Informationssicherheit, die Informationen schützt, egal, in welcher Form sie auftritt – digital (z. B. auf Datenträgern) oder analog (auf Papier). Zur Informationssicherheit gehört die sogenannte CIA-Triade, was die drei Grundsätze der Informationssicherheit umfasst:

- Confidentiality (Vertraulichkeit): Sensible Daten werden vor unbefugtem Zugriff geschützt.

- Integrity (Integrität): Korrektheit und Vollständigkeit der Daten werden gewährleistet.

- Availability (Verfügbarkeit): Zugriff durch autorisierte Nutzer wird sichergestellt.

Was ist IT Security?

IT-Sicherheit als ein Teilbereich der Informationssicherheit fokussiert sich auf IT-Systeme und elektronisch gespeicherte Informationen. Dabei geht es hauptsächlich darum, mit Hilfe von Antivirenprogrammen und Firewalls vor Bedrohungen wie unbefugtem Datenzugriff oder Hackerangriffen zu schützen.

Cyber Security bzw. Cyber Sicherheit erweitert IT Security auf alle Netzwerke bzw. das gesamte Internet. In der Cyber Sicherheit rückt die Gesamtheit der vernetzten digitalen Welt in den Fokus, sodass der Bereich die Sicherheit aller Systeme und Daten beinhaltet, die über Netzwerke miteinander verbunden sind. Dazu zählen auch kritische Infrastrukturen wie die Telekommunikation. Cyber Sicherheit soll vor Bedrohungen schützen, die direkt aus dem Cyberspace stammen, wie zum Beispiel Cyberkriminalität oder Cyberattacken. In Deutschland legt das KRITIS-Dachgesetz wichtige Regeln zum Schutz dieser kritischen Anlagen sowie Mindeststandards für deren Sicherheit fest.

Welche Themen gehören zur Cyber Security?

Cyber Security umfasst verschiedene Prozesse, Praktiken und Technologien. Diese wurden entwickelt, um Geräte, Netzwerke und die darin enthaltenen Daten vor unbefugtem Zugriff und Bedrohungen im Cyberspace zu schützen.

Cyber Sicherheit dreht sich um den Schutz aller Systeme, die über Netzwerke miteinander verbunden sind. Um das zu ermöglichen dreht sich Cyber Security um:

- Online-Daten und deren Sicherheit

- den Schutz elektronischer Kommunikation

- Prävention oder Wiederherstellung bei Schäden an digitalen Systemen

Im Fokus von Cyber Security und dessen Bemühungen steht der Schutz sensibler Daten.

Arten von Cyber Sicherheit

Cyber Security umfasst verschiedene Bereiche bzw. Arten, die bei der Abwehr von Cyberbedrohungen eine entscheidende Rolle spielen:

- Netzwerksicherheit

- Anwendungssicherheit

- operationale Sicherheit/ Betriebssicherheit

- Katastrophenschutz/ Notfallwiederherstellung

- Informationssicherheit

Die Netzwerksicherheit befasst sich mit dem Schutz bzw. der Vertraulichkeit sensibler Daten, während diese über Netzwerke übertragen werden. Zur Erkennung und Bekämpfung von Bedrohungen der Cybersicherheit kommen dafür zum Einsatz:

- Zugriffskontrollmechanismen regulieren, wer auf bestimmte Bereiche innerhalb eines Netzwerks zugreifen kann.

- Firewalls fungieren als eine Barriere zwischen einem nicht vertrauenswürdigen externen und dem vertrauenswürdigen internen Netzwerk und filtern den ausgehenden und eingehenden Verkehr.

- Bedrohungsintelligenz und die dazugehörigen Tools informieren über aufkommende Bedrohungen und Schwachstellen.

- Netzwerkmonitoring hilft ebenso dabei, verdächtige Aktivitäten zeitnah zu erkennen und noch zu beheben, bevor sich ein Sicherheitsvorfall daraus entwickeln kann.

Softwareanwendungen werden durch Anwendungssicherheit während des Entwicklungszyklus geschützt. Dazu gehören diese Praktiken:

- sicheres Codieren verringert potenzielle Schwachstellen bereits in der Entwicklungsphase der Software

- rechtzeitige Sicherheitspatches beheben neu identifizierte Schwachstellen und halten deine Anwendungen widerstandsfähig gegen Cyberbedrohungen

- sichere Kommunikationskanäle bzw. -protokolle zum Beispiel HTTPS und SSL verschlüsseln die Datenübertragung und schützen Daten beispielsweise vor Manipulation

Bei der Betriebssicherheit wird mit Hilfe von Sicherheitsrichtlinien und Kontrollen der fortlaufende Schutz der Vermögenswerte sichergestellt. Zum Konzept der Betriebssicherheit gehört die Entwicklung von Sicherheitsrichtlinien und Leitlinien zur Wahrung der Vertraulichkeit, Integrität und Verfügbarkeit von Daten. Die Richtlinien sind notwendig, um Sicherheitskontrollen (z. B. Zugangskontrollen oder Überwachungsmechanismen) umzusetzen und sensible Informationen schützen zu können. Außerdem spielen hier Pläne zur Reaktion bei Sicherheitsvorfällen und die Schulung und Sensibilisierung von Mitarbeitern hinein.

Bei der Notfallwiederherstellung geht es um die Vorbereitung auf potenzielle Cyberattacken und damit einhergehende Sicherheitsvorfälle. Im Fokus stehen Mechanismen, um Vorfälle zu erkennen und Pläne, um angemessen darauf reagieren zu können. Das hilft dir dabei, bei Cyberangriffen strategisch vorgehen zu können und eine minimale Ausfallzeit sicherzustellen. Zur Erkennung von Vorfällen kommen fortschrittliche Technologien zum Einsatz, zum Beispiel Sicherheitsinformations- und Ereignismanagement-Tools.

Sensible Daten (z. B. Finanzdaten, Gesundheitsinformationen oder Kundendaten) vor unbefugtem Zugriff, Offenlegung oder Zerstörung zu schützen, ist der Fokus der Informationssicherheit. Dazu zählt die Einhaltung von Datenschutzbestimmungen (z. B. der Datenschutzgrundverordnung), aber auch die Nutzung von Verschlüsselungsmechanismen und ein effizienter Umgang mit Datenverstößen.

Warum braucht man Cyber Security?

Die moderne Welt ist stark digital vernetzt. Unternehmen, Organisationen und selbst die Regierung sind stark auf die digitale Infrastruktur angewiesen. Der Austausch von Daten und die Anzahl von Online-Transaktionen steigt exponentiell, damit aber auch die Risiken rund um Cyberbedrohungen. Um weiterhin Vertraulichkeit und Integrität gewährleisten zu können, spielt Informationssicherheit und somit Cyber Security eine große Rolle.

Warum ist Cyber Sicherheit so wichtig? Die Maßnahmen rund um Cyber Security sind entscheidend, um die Privatsphäre zu schützen, die Online-Sicherheit aufrechtzuerhalten und die Risiken rund um Cyberangriffe zu verringern.

Mit Cyber Security und den dazugehörigen Maßnahmen kannst du:

- unbefugten Zugriff verhindern

- sensible Informationen schützen

- deine Mitarbeiter effektiv schulen

- die Widerstandsfähigkeit digitaler Infrastrukturen sicherstellen

- das Vertrauen bei Kunden und Stakeholdern aufrechterhalten

Cyber Sicherheit für Unternehmen ist besonders wichtig, denn Cyberangriffe und die damit einhergehenden Konsequenzen können zu finanziellen Verlusten, Rufschäden oder weiteren rechtlichen Konsequenzen führen.

Veraltete Software und falsche Konfigurationen öffnen Hackern Tür und Tor. Dies kann zu Datendiebstahl, Datenmissbrauch, Ausfallzeiten oder Betriebsstörungen führen. Ein sicherer Webscan deckt nicht nur Schwachstellen auf, sondern bietet auch Lösungen zur Verbesserung der Sicherheitslage.

- Sicherheitscheck für Shops & Webseiten

- Schließe deine Sicherheitslücken

- Durchgeführt von erfahrenen Cyber Security Experten

- Speziell für E-Commerce & DACH

Wie funktioniert Cybersicherheit?

Cyber Security dreht sich um den Schutz der Systeme in allen Netzwerken. Um das zu gewährleisten heißt es nicht nur wachsam bleiben, sondern auch robuste Cybersicherheitsprotokolle zu implementieren.

Cyber Security bietet grundsätzlich einen mehrschichtigen Schutz. Dafür wird es auf allen Daten, Programmen, Computern und Netzwerken verbreitet, die man schützen will. Mit Hilfe von Cyber Sicherheit kannst du potenzielle Schwachstellen proaktiv identifizieren und minimieren, was die Widerstandsfähigkeit deiner Systeme stärkt.

Die Maßnahmen zur Cyber Security helfen dir dabei, folgende Risiken zu minimieren:

- Angriffe durch Malware, Phishing, Ransomware oder andere bösartige Aktivitäten

- Datenverstöße

- finanzielle Verluste

- weitere rechtliche Konsequenzen

Um im Unternehmen einen flächendeckenden Schutz zu gewährleisten, braucht es nicht nur ausgefeilte Verfahren und Technologien, sondern auch geschulte Mitarbeiter.

Der Bund klärt auf

Das Bundesministerium des Innern und für Heimat beschäftigt sich mit IT- und Cyber Sicherheit, denn die Bundesregierung sieht es als ihre Aufgabe, Staat und Gesellschaft vor den Gefahren im digitalen Raum zu schützen. IT- und Cyber Sicherheit vom BMI gibt dir nicht nur Einblicke in aktuelle politische Entwicklungen, sondern informiert dich auch über Initiativen und Projekte sowie aktuelle Meldungen.

Hacker und Cyberangriffe – Welche Cyber-Bedrohungen gibt es?

Im Internet lauern eine Vielzahl von Cyber-Bedrohungen, die deinem Unternehmen und seinem Erfolg nachhaltig schaden können. Bei Cyberangriffen handelt es sich um den vorsätzlichen Versuch, durch unbefugten Zugriff auf ein digitales Gerät, ein Computersystem oder ein Netzwerk, Daten oder Anwendungen offenzulegen, zu verändern, zu stehlen, zu deaktivieren oder zu zerstören. Um auf der sicheren Seite zu sein, solltest du die verschiedenen Bedrohungen kennen.

Welche Risiken und Bedrohungen lauern im Internet?

Es gibt verschiedene Schadprogramme und Cyber-Bedrohungen, darunter:

- Phishing-Angriffe

- Malware

- Denial-of-Service-Angriffe

- Ransomware-Zwischenfälle

- Insider-Bedrohungen

Bei Malware handelt es sich beispielsweise um Software, die Systeme infiltriert und damit den normalen Betrieb stören oder sensible Informationen stehlen kann. Denial-of-Service-Angriffe überlasten absichtlich die Netzwerke und sorgen dafür, dass Dienste nicht verfügbar sind. Mit Ransomware verschlüsseln Hacker die Dateien deines Unternehmens und fordern ein Lösegeld dafür, dass sie sie wieder freigeben. Bei Insider-Bedrohungen handelt es sich um Datenlecks oder Sabotage innerhalb des Unternehmens.

Weitere mögliche Angriffe sind Man-in-the-Middle-Attacken, Lieferkettenangriffe, SQL-Injection oder Kontokompromittierung.

Über Cyberangriffe und die Wichtigkeit von Cyber Sicherheit klärt auch das Bundesministerium für Verteidigung auf, während das Bundeskriminalamt näher auf Cybercrime im Allgemeinen eingeht.

Phishing – Was ist das?

Phishing ist ein Cyberangriff, der auf Einzelpersonen und damit die Mitarbeiter deines Unternehmens abzielt. Dabei werden Benutzer durch betrügerische Webseiten oder E-Mails getäuscht und zur unabsichtlichen Preisgabe persönlicher Informationen verleitet.

Bei dieser sogenannten Social-Engineering-Technik setzt der Hacker auf menschliche Psychologie, also menschliches Versagen und menschliches Verhalten, und versucht den Benutzer durch scheinbar echte Seiten und Mails dazu zu verleiten, auf Links zu klicken oder sogar persönliche Informationen (z. B. Passwörter oder Finanzdaten) preiszugeben. Phishing gehört zu den häufigsten Arten des Cyberangriffs.

Du kannst deine Mitarbeiter darauf trainieren, diese Phishing-Angriffe, die häufig in Form von gefälschten E-Mails auftreten, zu erkennen. Das erreichst du mit Hilfe von regelmäßigen Sicherheitsschulungen oder anderen Lerntools, die Cyberkriminalität und Cyber Sicherheit behandeln.

Was ist das häufigste Ziel eines Cyberangriffs?

Ein Cyberangriff bzw. digitale Angriffe und Schadprogramme zielen darauf ab, auf sensible bzw. personenbezogene Informationen zuzugreifen, sie zu verändern oder zu zerstören. Die häufigsten Ziele für Cyberangriffe sind dabei unter anderem Diebstahl von:

- Kundendaten

- Finanzdaten

- E-Mail-Adressen

- Geistigem Eigentum

- Produktentwicklungen

- Geld

Hacker bzw. sogenannte Bedrohungsakteure starten Cyberangriffe dabei aber aus den verschiedensten Gründen, die von Bagatelldiebstählen bis hin zu Kriegshandlungen reichen. Die Beweggründe für Cyberangriffe lassen sich in drei Kategorien einordnen:

- kriminell

- politisch

- persönlich

Sind die Angreifer kriminell motiviert, streben sie durch Gelddiebstahl, Datendiebstahl oder Betriebsunterbrechung nach finanziellem Gewinn. Dafür bringen sie über Social Engineering Menschen dazu, ihnen Geld zu geben oder sie hacken sich in ein Bankkonto, um das Geld direkt zu stehlen. Gestohlene Daten werden für Identitätsdiebstahl genutzt oder im Dark Web verkauft. Auch die Erpressung der Opfer ist unter kriminell motivierten Hackern eine beliebte Methode, sich finanziell zu bereichern.

Bei persönlich motivierten Angreifern, wie zum Beispiel aktuellen oder ehemaligen Mitarbeitern, steht die Vergeltung für eine vermeintliche Kränkung im Vordergrund. Sie stören dann die Systeme deines Unternehmens, stehlen vertrauliche Daten oder erbeuten Geld.

Mit Cyberterrorismus, “Hacktivismus” oder Cyberkrieg werden politisch motivierte Angreifer in Verbindung gebracht. Nationalstaatliche Akteure zielen dabei zum Beispiel auf die kritischen Infrastrukturen oder Regierungsbehörden und wichtige Institutionen ihrer Feinde ab. Davon grenzen sich aktivistische Hacker ab, die den Opfern keinen Schaden zufügen, sondern die Angriffe öffentlich und somit auf ein Anliegen aufmerksam machen.

Auch Unternehmensspionage kann das Ziel eines Cyberangriffs sein. Dabei eignen sich die Hacker geistiges Eigentum an, um sich einen unfairen Vorteil gegenüber ihrer Konkurrenz zu verschaffen. Wiederum andere Personen sind nur aus Spaß Hacker und genießen die intellektuelle Herausforderung.

Verschiedene Arten von Hackern

Hacker werden nicht nur nach ihren Absichten, sondern auch nach dem Einverständnis der Zielperson und dem Legalitätsgrad klassifiziert. Daraus ergeben sich zum Beispiel:

Diese Hacker sind bei einem Unternehmen angestellt und haben die Aufgabe, die interne Cyber Sicherheit zu gewährleisten und das Unternehmen damit zu schützen. In diesem Kontext werden sie aber nicht als Hacker bezeichnet, sondern arbeiten in der Regel in der IT-Abteilung.

Zur Verbesserung der digitalen Sicherheit betreiben diese Hacker für einen Auftraggeber legales Hacking. Sie werden beispielsweise von einem Unternehmen dafür bezahlt, in die Systeme einzudringen, um potenzielle Sicherheitslücken zu finden. Damit können sich Unternehmen vor böswilligen Hackern schützen.

Für Regierungsbehörden arbeiten ebenfalls Hacker, wobei sich White-Hat-Hacker für die Verbesserung der nationalen Cyber Sicherheit einsetzen und Black-Hat-Techniken eingesetzt werden, um anderen Ländern Schaden zuzufügen. Beim staatlichen bzw. staatlich geförderten Hacking handelt es sich häufig um Spionage.

Ohne die Zustimmung der Zielperson dringen diese Hacker in fremde Systeme ein, richten dort aber keinen Schaden an. Stattdessen wollen sie ihren Opfern helfen und informieren sie anschließend über den Hack, damit die Sicherheitsmaßnahmen verbessert werden können. Für die Herausgabe dieser Informationen verlangen Grey-Hat-Hacker aber mitunter eine Gebühr.

Mit dem Ziel, Geld zu verdienen, nutzen diese Cyberkriminellen Sicherheitslücken aus, planen Betrugsversuche und richten Schaden an. Dafür knacken sie beispielsweise Passwörter und gelangen an Informationen, die sie im Dark Web verkaufen oder für die sie Lösegeld fordern. Black-Hat-Hacker zählen zu den gefährlichsten Hackern.

Sie sehen sich als die Robin Hoods der Hackerwelt und versuchen die Angriffe der Black-Hat-Hacker zu stören oder sich an ihnen zu rächen. Sie sind gegen Black-Hat-Hacker, nutzen aber die gleichen Techniken, um sie angreifen zu können.

Sie sind unerfahrene Hacker, die anstreben, entweder ein White- oder Black-Hat-Hacker zu werden. Green-Hat-Hacker verfolgen das Ziel, technische Fähigkeiten zu entwickeln und ihre Kenntnisse stetig aufzubauen.

Hier handelt es sich ebenfalls um unerfahrene Hacker, hegen aber rein böse Absichten. Sie nutzen bereits existierende Malware oder Skripts von anderen Hackern für ihre Angriffe und setzen dabei aufgrund mangelnder technischer Kompetenz hauptsächlich auf Social Engineering.

Diese Hacker verfolgen das Ziel, gegen soziale oder politische Ungerechtigkeit vorzugehen. Sie wollen Fehlverhalten von Unternehmen, Organisationen oder sogar Regierungen aufdecken und geben dafür geheime Informationen preis. Im Glauben, das Allgemeinwohl zu fördern, ist das Ziel von Hacktivisten unter anderem die Rufschädigung ihrer Opfer. Die bekanntesten Hacktivisten ist die Gruppe “Anonymous”.

Hacker lassen sich zudem zwischen externen und internen Akteuren unterscheiden. Externe Akteure dringen in Netzwerke oder Geräte ein, obwohl sie nicht dazu berechtigt sind. Das können professionelle oder Amateur-Hacker, Hacktivisten, aber auch organisierte kriminelle Gruppen oder staatliche Akteure sein. Interne Akteure dagegen haben legitimen Zugang und missbrauchen ihre Privilegien absichtlich oder unabsichtlich. Das können Mitarbeiter, Geschäftspartner, Auftragnehmer oder auch Kunden sein. Ein Cyberangriff ist es aber erst dann, wenn der Nutzer seine Privilegien mit voller Absicht für böswillige Aktivitäten einsetzt..

Wie erkenne ich einen Cyber Angriff?

Es gibt verschiedene Indizien, die darauf hindeuten können, dass ein Cyber Security Vorfall vorliegt und ein Angriff auf deine Systeme stattfindet. Es könnte zum Beispiel sein, dass:

- der Computer langsam läuft

- die Lüfter häufig angehen, obwohl keine intensiven Aufgaben erledigt werden

- der Zugriff auf ein lokales System ist langsam und das System verhält sich ungewöhnlich (z. B. häufige Fehlermeldungen)

- die Internetverbindung langsam ist und der Router hohen ausgehenden Internetverkehr anzeigt

- der Computer selbstständig agiert und ohne Zutun beispielsweise Fenster öffnet oder die Maus bewegt

- Antiviren-Programme vor verdächtigen Dateien warnen

- es bei Windows-Updates oder der Antiviren-Software zu Fehlermeldungen kommt

- Warnmails mit Zugriff von einem neuen Gerät oder einem unbekannten Konto eintreffen

- zur Bestätigung einer Zwei-Faktor-Authentifizierung ein Code per SMS eintrifft

- ein eigentlich korrektes Passwort bei der Anmeldung nicht akzeptiert wird

- verdächtige E-Mails zugestellt werden, die immer zu einer Handlung auffordern

Konkretere Indizien sind dann:

- Kontensperrungen

- Erpressungsversuche

- Abbuchungen vom Bankkonto

- Rechnungen für nicht getätigte Bestellungen

Administratoren bzw. für die IT verantwortliche Personen haben spezifischere Möglichkeiten und weitere Quellen, um Cyberangriffe frühzeitig zu erkennen. Es gibt dann zum Beispiel Veränderungen an den Backups oder das Löschen von Windows-Schattenkopien.

Um Cyberangriffe und Schadprogramme zu erkennen, können Unternehmen Verfahren zur frühzeitigen Erkennung und eine kontinuierliche Sicherheitsüberwachung nutzen. Die Grundlage dafür sind Antivirus-Software, die Computersysteme regelmäßig auf Schadprogramme scannen und identifizierte Malware löschen können.

Weitere Systeme, die zum Einsatz kommen können, sind zum Beispiel:

- Security-Information-and-Event-Management bzw. SIEM-Systeme: Diese verfolgen Benachrichtigungen von internen Cybersicherheitstools, wie zum Beispiel Intrusion Detection Systems (IDS) oder Endpoint Detection and Response Systems (EDR).

- Threat-Intelligence-Plattformen: unterstützen Sicherheitsteams, indem sie Sicherheitsalarme aufbereiten und dabei helfen zu verstehen, mit welcher Art der Cyberbedrohung das Team konfrontiert ist.

Schütze dich vor Cyberangriffen

Egal aus welchen Motiven Hacker aktiv werden – für dein Unternehmen besteht ein Sicherheitsrisiko. Wie Hacker denken, worum es sich bei Cybercrime (Cyberkriminalität) genau handelt und welche großen Unternehmen bereits darunter zu leiden hatten, erfährst du in unserem Blogbeitrag zur Cyberkriminalität.

Warum sind Cyberangriffe so gefährlich?

Die Gefahr bei Cyberangriffen sind nicht nur die unmittelbaren Schäden und finanziellen Verluste. Die langfristigen Auswirkungen eines Angriffs auf dein Unternehmen können immens sein, insbesondere wenn die Daten von Kunden oder Geschäftspartnern betroffen sind. Das kann nicht nur rechtliche Konsequenzen haben, sondern das Image deines Unternehmens bzw. deiner Marke nachhaltig schädigen und somit zu Einbußen in deinen Umsätzen führen.

Der Verfassungsschutz bestätigt: Durch Datendiebstahl, Sabotage oder Spionage entstehen der deutschen Wirtschaft jährlich Schäden in Höhe von 206 Milliarden Euro. Laut der Studie waren dabei rund 72% aller befragten Unternehmen von analogen und digitalen Angriffen betroffen.

Exkurs: Die bekanntesten Hackerangriffe

Hackerangriffe gibt es viele, aber einige gingen dabei in die Geschichte ein. Zu den größten Ransomware-Angriffen zählt beispielsweise der WannaCry Angriff im Jahr 2017. Weltweit wurden Daten auf Computern eingefroren und für ihre Freigabe Lösegeld in Bitcoin gefordert. Die in 150 Ländern 200.000 betroffenen Computer gehörten sowohl Privatpersonen, als auch Unternehmen und sogar Regierungen. Schätzungen zufolge kostete dieser Cyberangriff die Weltwirtschaft circa 4 Milliarden Dollar.

Auch die Unfallkasse Thüringen war 2022 von einem Ransomware-Angriff betroffen. Die Hacker verschlüsselten die Server des Unternehmens, wodurch der Zugriff auf die Daten der Versicherten gesperrt wurde und beispielsweise Zahlungsaufforderungen nicht mehr bearbeitet werden konnten. Die UKT musste bis zur Wiederherstellung der Systeme ihren Geschäftsbetrieb einstellen und obwohl sie keine Zahlen kommunizierten, müssen die Verluste immens gewesen sein.

Die bekannte Hackergruppe “Anonymous” hatte 2010 den Zahlungsanbieter PayPal im Auge. Auslöser war die Enthüllungsplattform WikiLeaks und die Entscheidung von PayPal, die dazugehörigen Spendenkonten zu sperren. Durch eine DDoS-Attacke überflutete die Hackergruppe den Server des Dienstleisters mit zahllosen Anfragen und verursachte dadurch immense Einschränkungen. Der finanzielle Aufwand war erheblich, weil PayPal nicht nur Verluste durch den Ausfall verzeichnete, sondern auch Investitionen in die Verbesserung der Sicherheitsinfrastruktur investieren musste.

Eine der bekanntesten Online-Buchhandlungen in Deutschland, Thalia, kämpfte 2022 mit einer sogenannten Brute-Force-Attacke. Dabei handelt es sich um eine Software, die so lange Zahlen, Buchstaben und Sonderzeichen miteinander kombiniert, bis sie Zugang zu einem Konto erhält. Auf diese Weise erlangten die Hacker Zugriff auf Kundenkonten, wobei das genaue Ausmaß des Datenhacks oder sogar -diebstahls unbekannt ist.

Wann muss ein Cyberangriff gemeldet werden?

Bei Datenpannen gibt es grundsätzlich immer Melde- und Informationspflichten. Wenn eine unberechtigte dritte Person sensible Informationen erhält und damit die Rechte des Betroffenen beeinträchigt sind, liegt eine Meldepflicht vor. Zu informieren ist zum Beispiel:

- Datenschutzaufsichtsbehörde (i. d. R. das Bundesamt für Sicherheit in der Informationstechnik (BSI))

- betroffene Person

Incident Response: Wie reagieren bei einem Cyberangriff?

Um dein Unternehmen zu schützen, solltest du zunächst Maßnahmen ergreifen, um Cyberangriffe zu verhindern. Es kann aber trotzdem zu einem Cyber Security Vorfall kommen und um dann den Schaden gering zu halten heißt es: richtig reagieren. In den ersten Schritten kannst du zum Beispiel:

-

Systeme ggf. vollständig herunterfahren

-

Sofort deinen IT-Verantwortlichen oder die Cyber Security Fachleute zu Rate ziehen

-

Arbeitskollegen oder Vorgesetzte über den Vorfall informieren

-

Den Krisen- bzw. Notfallplan aktivieren

-

Passwörter für die Benutzerkonten ändern

SOAR-Lösungen (Security Orchestration, Automation and Response) richten sich an dein Sicherheitsteam. Sie können dadurch unterschiedliche Cyber Security Tools in die Systeme aufnehmen, um auf Cyberangriffe in Echtzeit reagieren zu können.

Sogenannte Incident-Response-Pläne haben verschiedene Vorteile, sie:

- dämmen verschiedene Arten von Cyberangriffen ein und beseitigen sie

- stellen betroffene Systeme wieder her

- analysieren die Ursachen für den Vorfall

Damit können sie auch künftige Cyberangriffe besser verhindern, was für dein Unternehmen zu einer Kostenersparnis führen kann.

Mit Extended-Detection-and-Response bzw. XDR-Lösungen werden Sicherheitstools auf allen Sicherheitsebenen integriert, also sowohl in Anwendungen, als auch in Netzen, Endpunkten und bei Benutzern. Mit Hilfe von XDR-Lösungen können Prozesse zur Verhinderung, Erkennung und Untersuchung von Cyberangriffen und die Reaktionen darauf automatisiert werden.

Nicht immer passieren Cyberangriffe schnell und spontan. Manchmal nisten sich Cyberkriminelle über Wochen oder Monate in den IT-Systemen ein, um einen Überblick über die Infrastruktur zu gewinnen und nach und nach die Kontrolle über alle Systeme zu gewinnen.

Nutze unsere Mustervorlagen

Was sind mögliche Folgen einer Cyber-Attacke?

Für dein Unternehmen können erfolgreiche Cyberangriffe und Schadprogramme fatale Folgen haben. Hackern gelingt es auf diesem Weg, die Geschäftstätigkeiten deines Unternehmens zu unterbrechen, ihm Schaden zuzufügen oder sogar ganz zu zerstören.

Kommt es aufgrund eines Angriffs auf eine Datenschutzverletzung, hat das beispielsweise wirtschaftliche Konsequenzen. Du musst mit diesen Kosten rechnen:

- Entdeckung der Verletzung (z. B. durch Sicherheitssysteme, Beauftragte o.Ä.)

- Reaktion auf die Verletzung

- Ggf. Lösegeld-Forderungen oder Diebstahl

- Ausfallzeiten

- langfristige Reputationsschäden

- und damit: Umsatzeinbußen

Sind bei einem Angriff die Daten deiner Kunden betroffen, verlierst du nicht nur ihr Vertrauen, sondern musst ggf. auch Bußgelder zahlen und dich mit weiteren rechtlichen Konsequenzen auseinander setzen.

Verschiedenen Schätzungen zufolge wird die Cyberkriminalität bis 2025 die Weltwirtschaft pro Jahr rund 10 Billionen US-Dollar kosten.

Welche Cyber Abwehrmaßnahmen gibt es?

Du kannst in deinem Unternehmen verschiedene Maßnahmen ergreifen, um dich vor Cyberangriffen zu schützen oder im Falle des Falles zumindest schnell reagieren zu können. Mögliche Sicherheitsmaßnahmen sind zum Beispiel:

- Verwendung starker Passwörter

- Verschlüsselung sensibler Daten

- Umfassende Mitarbeiterschulung

- Zugangsbeschränkungen und -kontrollen

- Regelmäßige Aktualisierung der Software

- Nutzung der Zwei-Faktor-Authentifizierung

Was ist das schwächste Glied der Cyber Sicherheit?

Informiert man sich zur Cyber Sicherheit, sind sich viele einig: Im Glied der Kette rund um das Thema Cyber Security ist der Benutzer das schwächste Glied. Für deine Mitarbeiter ist das aber nicht unbedingt motivierend, sodass du Wege zur positiven Formulierung finden solltest, um gute Verhaltensweisen zu fördern.

Beim Thema Cyber Security und Cybercrime steht trotz verwendeter Technologien der Mensch im Mittelpunkt. Das ergab auch eine Befragung des Bundesamtes für Sicherheit in der Informationstechnik: Nach wie vor stellen E-Mails und manipulierte Webseiten die mit Abstand häufigsten Infektionswege mit Schadsoftware dar. Um Cyberangriffe und das Risiko für Schadprogramme zu minimieren, ist es ratsam, deine Mitarbeiter umfassend über Cyber Sicherheit zu informieren und ihre Kompetenz zu stärken.

Mit Hilfe von Schulungen und Workshops kannst du deine Mitarbeiter effektiv zum Thema Cyber Sicherheit sensibilisieren, wobei Trainings, die sich an ihrem Arbeitsalltag orientieren, die beste Lösung sind. Durch regelmäßige Schulungen und internen Kommunikationskampagnen kann ein sicherer Umgang mit Unternehmens-IT und -daten erreicht werden.

Bei Information Security Awareness geht es darum, das Bewusstsein für Cyber Sicherheit zu schärfen und mit Hilfe von Aufklärung der Mitarbeiter eine stärkere Cybersicherheitskultur zu schaffen. Dabei müssen Unternehmen individuell abwägen, was besonders geschützt werden muss, aber sobald die Mitarbeiter eine hohe “Awareness” haben, können sie sich achtsam verhalten und sichere Entscheidungen treffen.

Welche Sicherheitsstrategien können Unternehmen treffen?

Für Unternehmen ist ein umfassendes Sicherheitskonzept unerlässlich. Das Konzept sollte dabei organisatorische und technische Maßnahmen umfassen, die flexibel sein sollten, um sich an die sich verändernden digitalen Bedrohungen anpassen zu können.

Unternehmen wird empfohlen:

- die Mitarbeiter in Sicherheitspraktiken zu schulen

- fortschrittliche Sicherheitstechnologien einzusetzen

- regelmäßig Sicherheitsaudits und Risikobewertungen durchzuführen

Gängige präventive Maßnahmen sind dabei zum Beispiel:

- Schulung der Mitarbeiter

- sichere Passwörter

- Multi-Faktor-Authentifizierung

- Antiviren-Software

- regelmäßige Updates für deine Systeme

- Schaffung von internen Kontrollen

- Erstellung von Datensicherungen

Datenschutz-Paket Pro

Jetzt für nur 219,90 99 Euro* mtl. bei jährlicher Zahlweise

- Externer Datenschutzbeauftragter

- Anwaltliches Beratungsgespräch

- Rechtssichere Datenschutzdokumente

- Persönliche Datenschutzschulung

Bundesamt für Cybersicherheit

Das Bundesamt für Sicherheit in der Informationstechnik ist in Deutschland für Cyber Sicherheit zuständig. Die Stelle kümmert sich nicht nur um digitalen Schutz, sondern informiert Einzelpersonen und Unternehmen auch über zum Beispiel Identitätsdiebstahl, die sichere Nutzung einer Cloud oder viele weitere Themen. Mit “Erste Schritte für mehr Cyber-Sicherheit” stellt das BSI Handlungsempfehlungen vor und erläutert, wie es bei einem Sicherheitsvorfall als nationale Cybersicherheitsbehörde helfen kann.

Allianz für Cyber Sicherheit

Das BSI hat eine Plattform gegründet, die den Austausch von Erfahrungen und Informationen rund um Cyber Security für die Wirtschaft ermöglicht. Die “Allianz für Cyber-Sicherheit” ist eine Initiative mit bereits über 7000 Mitgliedern, durch die Unternehmen Teil eines starken Netzwerks werden können.

Kommt es in deinem Unternehmen zu einem Sicherheitsvorfall, kann dir der Erfahrungsschatz der Mitglieder eine entscheidende Hilfestellung sein. Für mehr IT-Sicherheit in deinem Unternehmen ist die Teilnahme an der Allianz eine unkomplizierte Maßnahme. Registriere dich hier für die kostenfreie Teilnahme an der Allianz für Cyber-Sicherheit.

Welche Schulungen kann ich meinen Mitarbeitern anbieten, um Datensicherheit zu gewährleisten?

Die operative Sicherheit bzw. Betriebssicherheit ist eine Form der Cyber Sicherheit, die nicht nur Pläne zur Reaktion bei Vorfällen, sondern auch die Sensibilisierung deiner Mitarbeiter beinhaltet. Durch Schulungs- und Aufklärungsprogramme kannst du deine Mitarbeiter zum Thema Cyber Sicherheit schulen und somit in deinem Unternehmen eine kohärente Sicherheitskultur schaffen.

Deine Mitarbeiter können beispielsweise lernen, verdächtige E-Mail-Anhänge und damit Cyberbedrohungen zu erkennen, sichere Browsing-Gewohnheiten zu praktizieren und sichere Passwörter zu nutzen. Die Lernenden erhalten Einblick in die Praktiken der Cyber Sicherheit und können somit das Sicherheitsbewusstsein steigern, was menschliche Sicherheitsrisiken minimieren kann.

Zur Schulung deiner Mitarbeiter kannst du Workshops nutzen oder auf Lerntools setzen. Ein solches Tool ist beispielsweise SoSafe, durch das Lernvideos und Tests einfach über eine ortsunabhängige Website durchgeführt werden können. Zum Tool gehört außerdem der Versand von Test E-Mails, mit denen deine Mitarbeiter auf die Probe gestellt werden können.

Man lernt nie aus

Nicht nur bei Cyber Security, sondern auch in anderen Bereichen kann Weiterbildung positiv zum Erfolg deines Unternehmens beitragen. Ob zum Thema ChatGPT, Denkstil, Webanalyse oder Social Commerce – Mit Hilfe der E-Learning Kurse des Händlerbund Marketplace kannst du deine Mitarbeiter zu den verschiedensten Themen weiterbilden.

Schutz vor Cyberattacken – Für wen lohnt sich eine Cyberversicherung?

Cyberversicherungen schützen nicht nur Unternehmen, sondern auch Privatpersonen für Schäden im Zusammenhang mit Cybercrime bzw. Internetkriminalität. Die Cyberversicherung tritt für die Schäden ein, die im Zusammenhang mit Kriminalität im Internet entstehen, daher wird sie auch oft als Data Risk, Cyberschutz oder Hackerversicherung bezeichnet.

Wie viel kostet ein Cyberangriff?

Kommt es zu einem Cyberangriff, können ganz unterschiedliche Kosten auf dich zukommen:

- Lösegelderpressung

- Reparaturkosten

- Bußgelder

- Umsatzeinbußen

Untersuchungen zufolge lagen die Kosten für Cyberattacken im Jahr 2023. Insgesamt wurden rund 4.000 Angriffe gemeldet bei durchschnittlich 16.000 € – pro Sicherheitsvorfall.

Bist du also einem Cyberangriff ausgeliefert, können hohe Kosten auf dich zukommen, die dein Unternehmen eigenhändig stemmen können muss.

Was ist Cyber Rechtsschutz?

Mit Hilfe der Cyberversicherung werden eigene Schäden und die Dritter gedeckt. Eine Cyberversicherung bietet dir Unterstützung bei:

- Daten- und Identitätsdiebstahl

- Problemen im Internethandel

- Rufschädigung

- Cybermobbing

- Virenangriffen

Im Versicherungsfall kannst du mitunter diese Unterstützung erhalten:

- Fallanalyse

- Löschung problematischer Einträge

- Hilfe von Rechtsanwälten und Psychologen

- finanzielle Zuschüsse (z. B. zur Rettung von Daten)

Die konkreten Versicherungssummen sind dabei ggf. in bestimmten Bereichen begrenzt, z. B. bis zu 15.000 € bei Identitätsmissbrauch.

Versicherungen übernehmen mitunter nur dann die Kosten für die Schäden, wenn der Versicherte zuvor tatsächlich für den Schutz gesorgt hat. Hast du beispielsweise die Antiviren-Programme nicht aktuell gehalten, ist es möglich, dass eine Versicherung den Schaden nicht übernimmt.

Wann ist eine Cyberversicherung sinnvoll?

Eine Cyberversicherung lohnt sich hauptsächlich für Unternehmen bzw. Organisationen. Auch laut Verbraucherzentrale ist eine Cyberversicherung für Privatpersonen nach jetzigem Stand überflüssig.

In einem ersten Schritt solltest du deine bestehenden Versicherungsverträge dahingehend überprüfen, ob die in der Cyberversicherung genannten Schäden nicht schon anderweitig abgedeckt werden. Für dein Unternehmen ist eine Cyberversicherung aber sinnvoll, wenn:

- du mit sensiblen Daten arbeitest

- dein Geschäft für einen erfolgreichen Betrieb auf die Verfügbarkeit der Daten angewiesen ist

Grundsätzlich ist eine Cyberversicherung als Ergänzung zu anderen Versicherungen, zum Beispiel einer Betriebshaftpflicht- oder Betriebsunterbrechungsversicherung zu betrachten. Im Idealfall besprichst du die Sinnhaftigkeit einer Cyberversicherung für dein Unternehmen mit einem erfahrenen Versicherungsberater.

Um deinen Online-Shop zu schützen, kannst du Cyber Security Lösungen kaufen. Eine gute Möglichkeit dafür ist SecureCommerce. Diese Sicherheitslösung kannst du ganz einfach in deinen Online-Shop integrieren und profitierst anschließend von einer Online-Shop-Firewall und einer DDoS-Protection. Rund um die Uhr ist dein Online-Shop anschließend zuverlässig gegen Angriffe geschützt.

Rechtliche Rahmenbedingungen und Compliance in der Cyber Security

Für die Cyber Security gibt es innerhalb der Europäischen Union mittlerweile verschiedene rechtliche Rahmenbedingungen, die insbesondere für Unternehmen relevant sind.

Der Cyber Resilience Act (CRA) beispielsweise legt für Produkte mit digitalen Elementen bestimmte Anforderungen fest. Ziel ist es, über den gesamten Lebenszyklus des Produkts hinweg die Cyber Security zu sichern. Der Gesetzentwurf zielt auf Produkte, Hard- und Softwares, damit Cyber Sicherheit bereits im Produktionsprozess berücksichtigt werden muss. So sollen nicht nur Verbraucher, sondern auch Unternehmen vor Produkten geschützt werden, die über eine unzureichende IT-Sicherheitsfunktion verfügen.

Eine europaweite Gesetzgebung zur Cybersicherheit ist die sogenannte NIS2-Richtlinie – die Directive on Security of Network and Information Systems. Diese ist im Januar 2023 in Kraft getreten und thematisiert rechtliche Maßnahmen zur Steigerung der Cyber Security in der Europäischen Union und regelt die Cyber- und Informationssicherheit von Institutionen und Unternehmen. Sie sind beispielsweise dazu aufgefordert, ein aktives Risikomanagement einzuführen und sich an Standards für Lieferketten oder Netzwerksicherheit zu halten.

Weiter legt das IT-Sicherheitsgesetz (NIS2UmsuCG) Rahmenbedingungen fest, die die Sicherheitsstandards weiter erhöhen und vor zunehmenden Bedrohungen durch Cyberangriffe schützen sollen.

Cyber Security Trends und Zukunftsausblick

Die Welt der Cyber Security entwickelt sich ständig weiter, da Bedrohungen und Technologien gleichermaßen wachsen und sich verändern. Um auf dem neuesten Stand zu bleiben und sich gegen zukünftige Bedrohungen zu wappnen, ist es entscheidend, die aktuellen Trends und den Ausblick auf die Zukunft zu verstehen. Dazu gehören zum Beispiel:

- Zunahme von Ransomware-Angriffen

Ransomware bleibt eine der größten Bedrohungen für Unternehmen und Privatpersonen. Die zunehmende Digitalisierung und die steigende Vernetzung von Systemen bieten eine größere Angriffsfläche, was Ransomware-Angriffe noch lukrativer macht. Es ist daher wichtig, regelmäßige Backups durchzuführen und robuste Sicherheitsmaßnahmen zu implementieren. - Künstliche Intelligenz und maschinelles Lernen

Künstliche Intelligenz (KI) und maschinelles Lernen (ML) spielen eine immer größere Rolle in der Cyber Security. Diese Technologien ermöglichen es, Bedrohungen schneller und genauer zu identifizieren, indem sie große Datenmengen analysieren und Muster erkennen, die auf potenzielle Angriffe hinweisen. KI-gesteuerte Sicherheitslösungen können automatisch auf Bedrohungen reagieren, bevor diese Schaden anrichten, und bieten damit eine proaktive Verteidigung. - Cloud Security

Mit der verstärkten Nutzung von Cloud-Diensten wächst auch die Notwendigkeit, diese zu sichern. Unternehmen verlagern zunehmend ihre Daten und Anwendungen in die Cloud, was neue Sicherheitsherausforderungen mit sich bringt. Es ist wichtig, dass Cloud-Anbieter und -Nutzer gemeinsam Verantwortung übernehmen, um Daten in der Cloud zu schützen. Dies umfasst die Implementierung von Verschlüsselung, Zugangskontrollen und regelmäßige Sicherheitsüberprüfungen.

- Zero Trust Architektur

Das Zero Trust Modell gewinnt an Bedeutung, da es traditionelle Sicherheitsansätze hinter sich lässt. Statt pauschalem Vertrauen innerhalb eines Netzwerks geht Zero Trust davon aus, dass weder interne noch externe Akteure vertrauenswürdig sind. Jedes Zugriffsanfrage wird individuell überprüft, was die Sicherheit erheblich erhöht. Dieser Ansatz minimiert das Risiko von Insider-Bedrohungen und unautorisierten Zugriffen. - Datenschutz und Compliance

Die Einhaltung von Datenschutzgesetzen und -vorschriften wird immer wichtiger. Regulierungen wie die DSGVO (Datenschutzgrundverordnung) in Europa setzen strenge Anforderungen an den Umgang mit personenbezogenen Daten. Unternehmen müssen sicherstellen, dass sie diese Vorschriften einhalten, um hohe Bußgelder zu vermeiden und das Vertrauen ihrer Kunden zu bewahren.

Mitarbeiter sind ein entscheidender Faktor in der IT-Sicherheit, da sie häufig das schwächste Glied in der Sicherheitskette darstellen. Daher ist es unerlässlich, sie im Bereich IT-Sicherheit zu schulen. Unser Cyber Security Awareness Training minimiert das Risiko erfolgreicher Angriffe erheblich und stärkt nachhaltig sowohl die Mitarbeiter als auch das Unternehmen.

- Professionelles Sicherheitstraining

- Durchgeführt von erfahrenen Cyber Security Experten

- Speziell für E-Commerce & DACH

- Wunschtermin als Remote Veranstaltung

- inkl. Zertifikat nach erfolgreichem Abschluss

Welche Rolle spielt KI in der Cyber Security?

Künstliche Intelligenz (KI) spielt eine zunehmend zentrale Rolle in der Cyber Security und revolutioniert die Art und Weise, wie Bedrohungen erkannt und bekämpft werden.Wichtige Aspekte, wie KI in der Cyber Security eingesetzt, sind zum Beispiel:

- Bedrohungserkennung und -analyse

KI-gestützte Systeme können riesige Mengen an Daten in Echtzeit analysieren und dabei Muster und Anomalien erkennen, die auf Sicherheitsvorfälle hinweisen könnten. Durch den Einsatz von maschinellem Lernen (ML) können diese Systeme kontinuierlich dazulernen und ihre Erkennungsfähigkeiten verbessern, indem sie aus früheren Angriffen und neuen Datenquellen lernen. - Automatisierte Reaktion auf Bedrohungen

KI ermöglicht eine schnelle und automatisierte Reaktion auf erkannte Bedrohungen. Wenn ein verdächtiges Verhalten oder ein Angriff identifiziert wird, können KI-Systeme sofort Maßnahmen ergreifen, um den Angriff zu stoppen oder zu mildern, beispielsweise durch das Isolieren eines betroffenen Netzwerks oder das Blockieren schädlicher Aktivitäten. - Verbesserung der Endpunktsicherheit

Durch den Einsatz von KI können Sicherheitslösungen für Endgeräte wie Computer und mobile Geräte Bedrohungen besser erkennen und abwehren. KI-gestützte Antivirensoftware und Malware-Scanner können komplexe und unbekannte Schadsoftware identifizieren, die von herkömmlichen signaturbasierten Systemen übersehen werden könnten. - Vorhersage und Prävention

KI kann verwendet werden, um potenzielle Bedrohungen vorherzusagen, bevor sie eintreten. Durch die Analyse historischer Daten und das Erkennen von Mustern können KI-Systeme Schwachstellen in einem Netzwerk identifizieren und Empfehlungen zur Verbesserung der Sicherheit geben. Dies proaktive Vorgehen hilft dabei, Angriffe zu verhindern, bevor sie Schaden anrichten können. - Benutzerauthentifizierung und Zugriffskontrolle

KI spielt eine wichtige Rolle bei der Verbesserung der Benutzerauthentifizierung und der Zugriffskontrolle. Durch biometrische Verfahren wie Gesichtserkennung und Verhaltensanalyse können KI-Systeme sicherstellen, dass nur autorisierte Benutzer auf sensible Daten und Systeme zugreifen können. Dies erhöht die Sicherheit und reduziert das Risiko von Identitätsdiebstahl und unautorisierten Zugriffen.

Fazit zur Cyber Security

Am Ende des Tages ist die Cyber Security eine Notwendigkeit. In einer digitalisierten Welt, in der unsere Daten und Systeme ständig von Cyberkriminellen bedroht werden, ist es unerlässlich, dass du dein Unternehmen proaktiv schützt. Gegenüber Cybercrime und den vielen möglichen Attacken der unterschiedlichen Hacker ist dein Unternehmen aber nicht machtlos. Durch ein starkes Bewusstsein für Cyber Security, regelmäßige Schulungen und die Implementierung bewährter Sicherheitspraktiken kannst du dich und dein Unternehmen wirksam gegen potenzielle Angriffe verteidigen.

Denke daran, dass Cyberkriminelle ständig neue Wege finden, um in deine Systeme einzudringen und die Daten deines Unternehmens zu stehlen. Daher ist es wichtig, wachsam zu bleiben und dich und deine Mitarbeiter kontinuierlich weiterzubilden. Indem ihr gemeinsam gegen Cybercrime vorgeht und Sicherheit zu eurer obersten Priorität macht, könnt ihr eine sicherere digitale Zukunft für euer Unternehmen schaffen. Deine Daten, dein Unternehmen und deine Zukunft werden es dir danken.

FAQ zur Cyber Security

Was ist Cyber Security und warum ist sie wichtig?

Cyber Security bezieht sich auf Maßnahmen und Technologien, die digitale Systeme, Netzwerke und Daten vor Cyberangriffen, unbefugtem Zugriff und Datenverlust schützen. Sie schützt sensible Informationen, gewährleistet die Integrität von Systemen und verhindert finanzielle Verluste sowie Reputationsschäden durch Cyberkriminalität.

Wie kann ich feststellen, ob mein System sicher ist?

Um die Sicherheit deines Systems zu überprüfen, installiere und aktualisiere Antiviren- und Antimalware-Programme, halte dein Betriebssystem und alle Anwendungen auf dem neuesten Stand, führe regelmäßige Sicherheitsaudits und Penetrationstests durch, setze Tools zur Netzwerküberwachung ein, um verdächtige Aktivitäten zu erkennen, verwende starke, einzigartige Passwörter und ändere sie regelmäßig, und implementiere umfassende Sicherheitsrichtlinien. Regelmäßige Überprüfungen und die Beachtung bewährter Sicherheitspraktiken helfen, die Systeme deines Unternehmens sicher zu halten.

Was sollte ich tun, wenn ich Opfer eines Cyberangriffs werde?

Wenn du Opfer eines Cyberangriffs geworden bist, solltest du sofort die Verbindung trennen und dein System vom Internet nehmen. Informiere die IT-Abteilung und warte auf weitere Instruktionen. Informiere ggf. deine Arbeitskollegen oder Vorgesetzte über den Vorfall. Beweise für den Sicherheitsvorfall zu sichern kann später von Vorteil sein.

Wer ist der meistgesuchte Hacker der Welt??

Der meistgesuchte Hacker der Welt kann je nach Zeitpunkt und Kontext variieren. Einige bekannte Hacker, die in der Vergangenheit große Aufmerksamkeit erregt haben, sind beispielsweise Kevin Mitnick, der in den 1990er Jahren als einer der berüchtigtsten Hacker galt, und Evgeniy Bogachev, auch bekannt als "Slavik", der beschuldigt wurde, Millionen von Computern mit Schadsoftware infiziert zu haben.

Wie können Unternehmen ihre Mitarbeiter in Sachen Cyber Security schulen?

Unternehmen können ihre Mitarbeiter durch regelmäßige Sensibilisierungskampagnen, Schulungen und Workshops, simulierte Phishing-Tests und rollenspezifische Schulungen auf aktuelle Bedrohungen und bewährte Sicherheitspraktiken aufmerksam machen. Belohnungssysteme und regelmäßige Updates helfen dabei, das Bewusstsein zu schärfen und die Cyber Security im Unternehmen zu stärken.

Welche sind die häufigsten Fehler, die zu Sicherheitslücken führen?

Die häufigsten Fehler, die zu Sicherheitslücken führen können, sind zum Beispiel schwache Passwörter, mangelnde Softwareaktualisierungen, unzureichende Zugriffskontrolle, fehlerhafte Handlungen von Mitarbeitern oder eine unsichere Netzwerkkommunikation.

Auf Phishing reingefallen, was tun?

Wenn du auf Phishing reingefallen bist, ändere sofort deine Passwörter, melde den Vorfall an die IT-Abteilung oder Cyber Security-Beauftragten, überprüfe ggf. deine Konten auf verdächtige Aktivitäten, sichere Beweise und nutze den Vorfall als Gelegenheit zur Schulung und Sensibilisierung für Phishing-Risiken.

Das könnte dich auch interessieren:

- Online-Shop gehackt » So erstattest du Strafanzeige (Muster)

- Hackerangriff | Meldung an Plattform (Muster)

- KI im E-Commerce » Mehr Erfolg mit künstlicher Intelligenz

- Mensch vs. Maschine – Wer schreibt die besseren Texte?

- KI Recht » AI Act, Gesetze, Ethik, DSGVO, Trends

- Individuelle Datenschutzschulungen für dein Unternehmen

- E-Commerce im Metaverse – Darum lohnt es sich für Unternehmen